如何破解政府外网数据库安全难题

一、政府外网安全背景分析

中国软件测评中心(中国国家工业和信息化部下属单位)2014年12月3日发布《2014年中国政府网站绩效评估总报告》显示,今年评估的900余家政府网站当中,超过93%的网站存在着本级的安全漏洞,其中97%的区县网站被监测到有安全隐患,接受评估的网站包括部委网站、省级政府网站、副省级政府网站、地市政府网站及区县政府网站。这个给政府的形象带来了很不利的影响,甚至给政府工作的正常运行带来了严重的威胁。

近两年暴露的大型安全事件中,主要以互联网公司或大型民营企业为主,如2013年的CSDN 600万用户信息泄露开始;2014年5月小米论坛疑似被“拖库”,该漏洞影响约有800万左右小米论坛用户,2014年3月,携程网也曾连续爆发安全漏洞。事实上,我国政府外网遭受的攻击和信息泄漏事件同样不少,只是出于政府的特殊敏感性,并未进行大规模报道。互联网上近5年此类情况虽多有报道,但更多的事件还隐藏在公众之外。

以下几个典型安全事件的发生,其关键因素在于,政府外网上的数据库安全没有得到重视,这些数据库基本没有防护措施,处于“裸奔”状态。

(1)2014年11月12日,江苏连云港检察院披露,一位多地公安车管系统软件供应商竟变身“黑客”,勾结“黄牛”,在车管所软件系统植入程序,从互联网远程侵入公安网络系统,非法删除车辆违章记录上万条获利,涉案金额1800余万元。

(2)2012年济南市公安局近日成功侦破一起新型制售假证大案。令人吃惊的是,与一般的制售***犯罪不同,这伙犯罪分子采取黑客攻击手段,入侵国家级教育网站和多所高校网站,篡改数据后大肆制作和销售假学历、假证书。从2009年11月份至2012年,吴某先后攻击“陕西招生考试信息网”、“江南大学网络教育学院”等网站,向网站数据库添加公共英语三级、计算机二级、自考等各类信息2200余条,每条提成20元-80元不等,共获利10万余元。

(3)2012年广东省揭阳警方发现,被入侵的政府网站多达185个,遍布除西藏外的全国30个省(市、自治区)。在该团伙使用的数据库中发现3万多人办理各类假证的数据,涉案金额3亿多元,盗卖涉及个人隐私的资料数据300多万条。警方共抓获犯罪嫌疑人165名,收缴各类假证书7100多本、假印章10000多枚。

(4)2011年,知名IT人士@月光博客发布微博:“广东省公安厅出入境政务服务网网上申请数据泄露,几乎全部提交网上申请用户的真实姓名、护照号码、港澳通行证号码遭到泄密,目前该漏洞还没有修复。”并提供了相关信息的模糊截图。根据泄露网页首页和末页的数据,此次泄露的信息范围是2011年6月24日2011年12月所有通过网站申请签注的用户资料,总数高达4441387条。

此类事件,不胜枚举,究竟如何破解这个安全难题?

二、政务外网敏感数据泄漏问题分析和解决方案

以上案例,可以发现有个显著特征,即黑客通过外部的Web系统,入侵到数据库中,对数据库中的数据进行了拖库或者信息篡改。

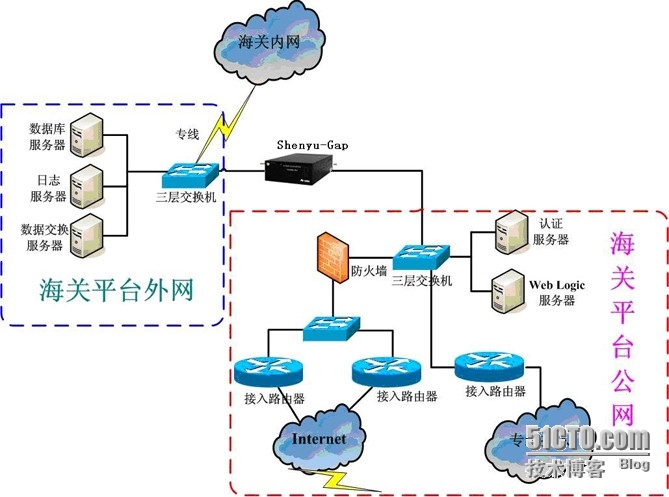

我们首先来研究下,政府外网的典型架构:

海关外网架构图

在这个架构中我们可以看到,在海关的外网和Internet接入网之间,通过网闸进行了隔离,WebLogic应用服务器在外网,在应用服务器的前端安装的了防火墙。

事实上这样一个架构存在着重大的安全隐患:

(1)防火墙并不能防止外部黑客对应用服务器的攻击。防火墙仅仅是一个对IP、Port和协议类型进行控制的安全设备,而对于需要提供外网服务的网站,是不可能中断http协议访问的;这样对web的攻击将穿透防火墙,实现对web的攻击;

(2)网闸并不能阻止对数据库的攻击。在web被攻击后,黑客将利用应用服务器为跳板,进行对数据库服务器的攻击;网闸虽然对公网和内网之间进行了物理隔离,但对于数据库通讯协议并未进行任何的安全检查。对于黑客利用数据库漏洞进行数据库攻击行为,网闸无能为力(这是由于web服务器要访问数据库,网闸不可能对这些协议进行阻断;但网闸并不具备对数据库通讯协议的分析、检查、告警和阻断能力)。

现在政府外网的客户逐步已经意识到了以上问题,加强了对应用服务器的保护,WAF已经被大多数政府客户加入到外网的安全防护方案中,以防止黑客的攻击。WAF是一种应用防火墙,能够对http通讯协议进行解析,对基于http通讯协议中的攻击行为进行发现和阻断,这种应用防火墙极大地提高了外网的安全性。

但仅仅添加WAF是不够的,绕过WAF的攻击手段也很多。在2012年的黑客大会上,黑客们展示了存在180多种办法绕过WAF,在Verizon公布的报告中,大多黑客攻击也是通过WAF为跳板,进行数据库攻击的。另外开发人员在应用中种下的后门程序,所有的访问都是正常的行为,是不可能被WAF所发现和阻止的。车管局的信息被篡改是一种典型的示例,公安车管系统软件供应商竟变身“黑客”进行的入侵。而2011年轰动一时的1300万用户信息泄漏,也是开发商联创的工程师在信息交易公司的诱惑下,在程序中种下了后门程序,完成了用户信息的下载。

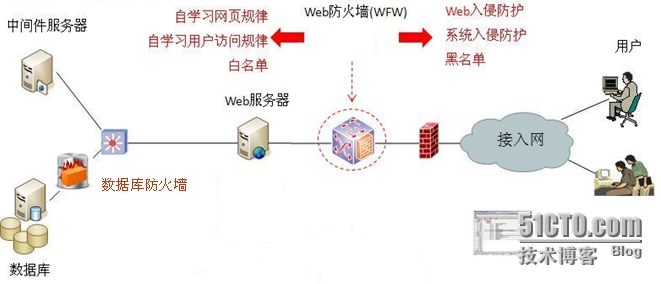

数据库防火墙,这是一种在国外被广泛使用,国内的用户和安全解决方案集成商逐渐意识到的一种网络安全产品;这种安全产品与WAF一样,都属于应用层防火墙,能够对数据库的应用协议进行解析,对数据库的攻击行为进行防范,可以有效地防止SQL注入、数据库漏洞攻击、拖库等黑客行为,对数据库进行有效的进行防护。数据库防火墙所能提供的安全防护功能,传统的网络防火墙、IPS、UTM、网闸等产品都均无法提供和替代。一个典型的数据库防火墙具备的功能如下:

(1)防止数据库漏洞攻击

在CVE上公开了2000多个数据库安全漏洞,这些漏洞给入侵者敞开了大门。数据库厂商会定期推出数据库漏洞补丁,出于数据库打补丁工作的复杂性和应用稳定型的考虑,大多数企业无法及时更新补丁。

数据库防火墙提供了虚拟补丁功能,在数据库外的网络层创建了一个安全层,在用户在无需补丁情况下,完成数据库漏洞防护。

(2)防止批量数据下载和数据篡改

数据库防火墙针对不同的数据库用户,提供敏感表的操作权限、访问行数和影响行数的控制,以及限制NO WHERE查询和更新,从而避免大规模数据泄露和篡改。

(3)实现黑白名单支持

数据库防火墙通过学习模式以及SQL语法分析构建动态模型,形成SQL白名单和SQL黑名单,对符合SQL白名单语句放行,对符合SQL黑名单特征语句阻断。

(4)完成SQL注入检测和阻断

数据库防火墙通过对SQL语句进行注入特征描述,完成对SQL注入行为的检测和阻断。系统提供缺省SQL注入特征库;系统提供定制化的扩展接口。

(5)提供用户细粒度管理权限

数据库防火墙对于数据库用户提供比DBMS系统更详细的虚拟权限控制。

控制策略包括:用户+操作+对象+时间。

在控制操作中增加了Update Nowhere、delete Nowhere等高危操作;控制规则中增加返回行数和影响行数控制。

(6)控制动作

控制动作是对数据库访问行为阻断所采取的控制行为,包括:“中断会话”和“拦截语句”两种方式。中断会话,是断开发现攻击行为的数据库连接,拦截语句是将危险语句拦截下来,返回防火墙错误。

数据库防火墙典型部署图

国内专注于数据库安全领域的厂商安华金和,其数据库防火墙(DBFirewall)集成了Oracle和McAfee数据库防火墙的白名单语句和虚拟补丁功能的国产数据库防火墙产品,已经在我国的政府部委(公安部、北京市委)、省社保(吉林社保)、省级运营商(四川移动)、金融(渤海葡萄酒交易所)等领域得到了广泛使用。其中,关于数据库防火墙在政府外网的一个典型案例,如下文介绍:

三、国家四大基础库之“人口库”的数据库安全案例

1、人口库背景

国家人口基础信息库建设项目是国家十二五规划确定的国家重大信息化建设项目之一。该项目由公安部牵头,民政部、人力资源和社会保障部、国家人口和计划生育委员会、教育部、卫生部六部委共同参与建设。

人口库将集中存储我国十五亿人口的基础信息,成为最为权威的个人信息来源,并提供给其他政府部门、相关企业机构实现个人资信信息的查询和检索。

2、人口库的数据库安全需求分析和解决办法

需求分析

国家人口库将通过互联网提供对外的数据查询服务;人口信息是我国公民的核心信息,涉及大量个人隐私;这些信息的泄漏将带来极大的公共危机,对公民个体带来极大伤害。

对公民信息安全的防护,需要构建一个立体的防御体系,既要防御外部的黑客攻击,又要防止内部运维或第三方开发人员在利益的驱使下,引发对公民信息的批量泄漏。而这个立体的防御体系,仅仅通过传统的防火墙和WAF是难以构建的,我们需要对数据存储的核心——数据库前建立最后的防御体系。

防护措施

通过数据库防火墙,建立网络上的外部黑客数据库攻击防御体系,阻止对数据库的攻击,防止公民隐私信息的批量下载,防止各部门业务系统在使用人口基本信息过程中产生的、与其他部门共享的人口信息被篡改,实现对数据库访问行为的高效审计,防止误操作对数据信息的批量破坏。

通过数据库加密,实现从根本上对人口库敏感数据的加密保存。包括对敏感数据在数据库文件和备份中的存储加密,防止“拖库”的情况发生,同时对内部数据库运维人员做到敏感数据访问的受控。

产品价值

数据库防火墙能够对流入的SQL语句进行自动分类,自动记录和分析SQL语句并快速制定安全策略,可以根据IP地址、数据库用户、操作系统用户、应用程序、时间等属性执行不同策略,对数据库服务器的操作进行记录、警报,包括读,写,查询,修改等内容进行实时的监控。

3、人口库的实施状况

(1)部署位置:数据区

(2)在核心数据库前部署两套数据库防火墙,防止外部的黑客入侵和内部的运维人员误操作;

(3)每日SQL访问量在8000万左右,峰值3-4亿条;

(4)数据库为Oracle11g,RAC;

(5)数据库防火墙的硬件配置为:4*4核CPU,32G内存,2TB,光纤网卡。

本文出自 “数据库安全” 博客,请务必保留此出处http://schina.blog.51cto.com/9734953/1609064

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。