linux 防爆破方法

利用pam 认证模块锁定多次登陆失败的用户

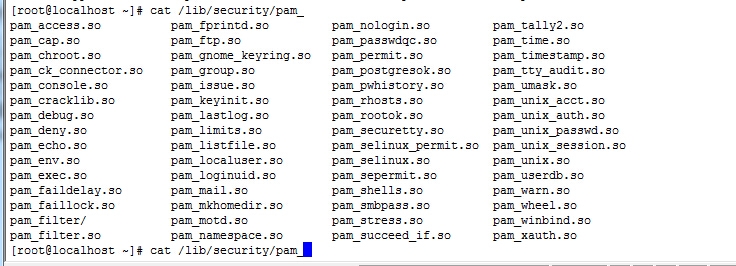

pam 模块存放在 /lib/security/pam_*****.so

编辑 /etc/pam.d/sshd

添加以下内容

auth required pam_tally2.so deny=5 lock_time=60

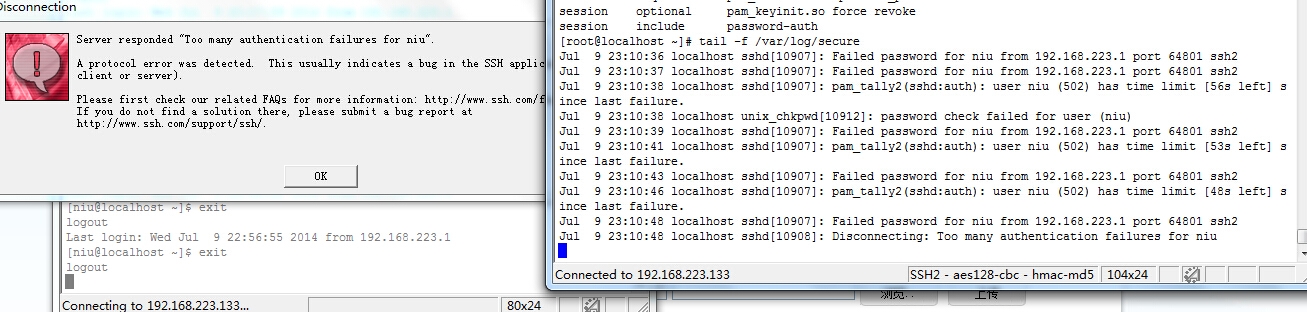

当用户通过ssh 尝试登陆系统密码输错5次,系统就锁定该账户60S

验证:

手动解除锁定命令 pam_tally2 --reset -u 用户

本文出自 “牛磊的博客” 博客,请务必保留此出处http://helloeveryone.blog.51cto.com/6171143/1436697

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。