Windows Server 2012 R2 DirectAccess功能测试(2)—App1服务器安装及配置

二、安装及配置App1服务器

APP1服务器IPv4地址配置如下所示:

IPv6地址配置如下

变更服务器名称为App1,并将其加入corp.sxleilong.com域中,然后重启

安装AD CA和Web服务器IIS角色。

同时,也勾选“证书颁发机构Web注册”,下一步

提示功能安装完成。点击“配置目标服务器上的Active Directory证书服务器”

采用默认,下一步

同时勾选“证书颁发机构”和“证书颁发机构Web注册”,下一步

选中“企业CA”,下一步

选中“根CA”,下一步

选中“创建新的私钥”,下一步

默认是选择SHA1算法,我这里选择“SHA256”算法,下一步

确认无误后点击“下一步”

提示AD证书服务器配置成功

开启计算机证书自动注册。

登录DC,打开组策略管理器,展开到安全设置下的“公钥策略”,右击“证书服务客户端-自动注册”,选择“属性”

配置模式选择“启动”,并勾选“续订过期证书、更新未决证书并删除吊销的证书”和“更新使用证书模板的证书”

配置客户端-服务器验证模板自动注册。

打开证书颁发机构,展开“corp-APP1-CA”,右击“证书模板”选择“管理”

选中“工作站身份验证”并右击,选择“复制模板”

切换到“常规”选项卡,填写模板显示名称为“客户端-服务器认证”,并勾选“在ActiveDirectory中发布证书”

切换到“扩展”选项卡,选中“应用程序策略”,点击“编辑”,再点击“添加”

选中“服务器身份验证”,确定

切换到“安全”选项卡,选中“DomainComputers”,然后选中“自动注册”

在证书颁发机构控制台,右击“证书模板”,选择“新建”的子菜单“要颁发的证书模板”

选中“客户端-服务器认证”,确定

和以上方法类似,定制Web服务器证书,并配置Web服务器证书模板权限。

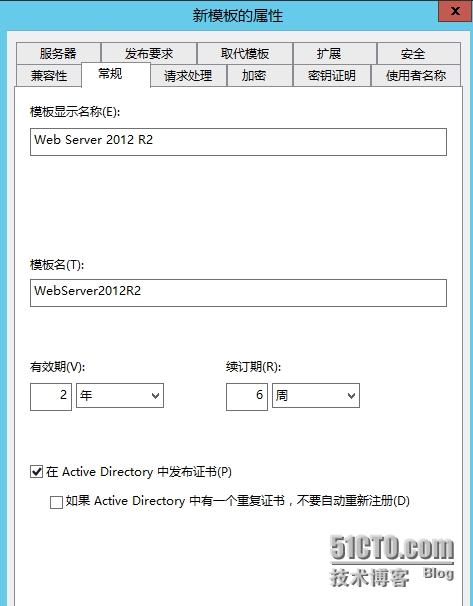

以命令:certtmpl.msc打开证书模板控制台,右击“Web服务器”,选择“复制模板”

切换到“安全”选项卡,选中“AuthenticatedUsers”,并勾选允许“注册”

点击“添加”,添加“DomainComputers”,并勾选允许“注册”

切换到“常规”选项卡,填写模板显示名称,并勾选“在AD中发布证书”

切换到“请求处理”选项卡,勾选“允许导出私钥”

如下图所示。2个模板已经全部定制好

为APP1申请一个附加证书。

命令行中输入mmc,打开控制台1,选则“文件”下拉菜单“添加/删除管理单元”

选中“证书”,点击“添加”,选择“计算机帐户”

选中“本地计算机”,点击“完成”

依次展开证书(本地计算机)—》个人—》证书,并右击选择“所有任务”子菜单“申请新证书”

选中“ActiveDirectory注册策略”,下一步

勾选“WebServer 2012 R2”和“客户端-服务器认证”,点击“注册此证书需要详细信息。单击这里以配置设置。”

切换到“使用者”选项卡,选择类型为“公用名”,值为:nls.corp.sxleilong.com,然后点击“添加”

点击“注册”,直至最终提示注册策略成功

关闭控制台1,点击“否”,无需将控制台设置存入控制台1。

配置Https安全绑定。

打开IIS管理器,展开到“Default Web Site”,点击右侧的“绑定”,再点击“添加”,类型选择为Https,SSL证书选择“nls.corp.sxleilong.com”

创建一个共享文件夹。

在APP1服务器磁盘根目录下创建一个共享文件夹ShareFiles,并在其中创建一个记事本Example.txt,内容如下所示。

将ShareFiles共享给特定的用户。测试环境中,我将其赋予Everyone读取权限。

至此,App1服务器角色安装及配置完成。

本文出自 “Lelon” 博客,请务必保留此出处http://sxleilong.blog.51cto.com/5022169/1357267

郑重声明:本站内容如果来自互联网及其他传播媒体,其版权均属原媒体及文章作者所有。转载目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。